DNS-утечки: лучшее руководство о том, как их найти и устранить в 2025

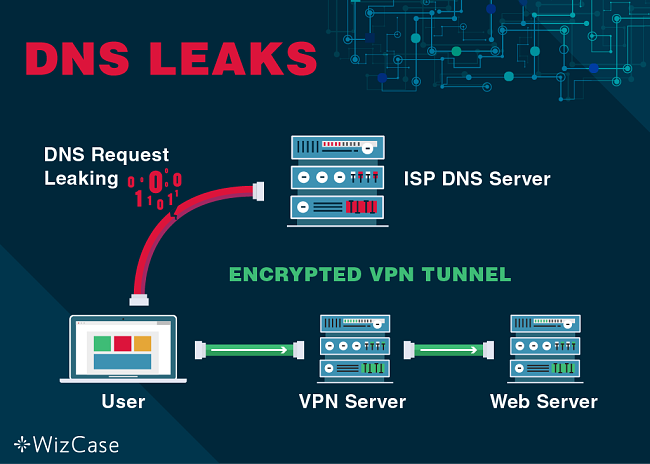

Итак, что такое DNS-утечки? Это сбой, который происходит в настройках сети и приводит к быстрому раскрытию конфиденциальной информации, поскольку после него DNS-запросы передаются через незащищенные каналы, а не через VPN-подключение.

Когда вы пользуетесь услугами любого VPN-сервиса с хорошей репутацией, то DNS-запросы направляются через VPN-туннель к DNS-серверам, а не по каналам вашего интернет-провайдера. Благодаря этому вы сохраняете анонимность, пока работаете в сети. В то же время, если у вашего VPN случится DNS-утечка, то анонимности уже не будет, и ваш интернет-провайдер сможет видеть все, что вы делаете в интернете.

Некоторое программное обеспечение, например Windows, имеет собственные настройки по умолчанию, согласно которым запросы к DNS-серверам отправляются через вашего интернет-провайдера, а не через VPN-туннель. Вот почему очень важно проводить тщательное тестирование на DNS-утечки, чтобы вы смогли увидеть все IP-адреса. К примеру, любой результат, который покажет вам “настоящее’ местоположение, может свидетельствовать о DNS-утечках. Вот несколько распространенных проблем и как их решить в 2018 году! Примечание редактора: Мы ценим наши отношения с читателями и стараемся добиться вашего доверия за счёт прозрачности и честности. Мы входим в группу компаний, которой также принадлежат популярные продукты, представленные в обзорах на этом сайте: Intego, Cyberghost, ExpressVPN и Private Internet Access. Тем не менее это не влияет на процесс составления обзора, поскольку мы придерживаемся строгой методологии тестирования.

Неисправная или неправильно настроенная сеть

Это, возможно, самая распространенная причина DNS-утечек, особенно если вы заходите в Интернет через разные интерфейсы. Например, если вы пользуетесь своим домашним роутером, точками общественного доступа или сетью WiFi в кафе, то перед созданием зашифрованного туннеля в сети VPN устройство подключится к местной сети.

В этом случае, если вы проигнорируете правильные настройки, то станут возможны различные утечки. Мы обнаружили, что протокол, который автоматически определяет IP-адрес вашего устройства внутри вашей сети, отправляет через этот же DNS-сервер все ваши запросы (через веб-браузер). Такой сервер не всегда безопасен, и как только вы воспользуетесь сетью VPN, DNS-запросы начнут обходить зашифрованные туннели стороной, что приведет к DNS-утечкам.

Как правильно настроить свою сеть

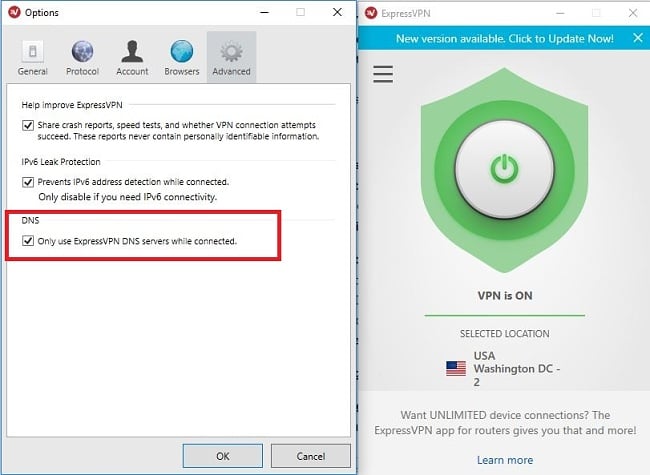

В большинстве случаев, если настроить свою VPN-сеть так, чтобы в ней использовался предоставленный DNS-сервер, то DNS-запросы будут передаваться через VPN, а не напрямую из вашей локальной сети.

В то же время, не у всех VPN-провайдеров есть свои собственные DNS-серверы. В этом случае подходящей альтернативой могут стать серверы типа Google Public DNS и Open DNS.

Сможете ли вы изменить настройки подобным образом или нет? Во многом это зависит от того, какое VPN-приложение и протокол безопасности вы используете. Можно настроить все это так, чтобы подключение происходило к нужному DNS-серверу автоматически или вручную независимо от того, какая у вас локальная сеть.

Примечание редактора: Прозрачность является одним из наших ключевых ценностей в WizCase, поэтому вы должны знать, что мы принадлежим к той же группе владельцев, что и ExpressVPN. Однако это не влияет на наш процесс обзора, поскольку мы придерживаемся строгой методологии тестирования.

Небезопасные особенности Windows 8.1, 8 и 10

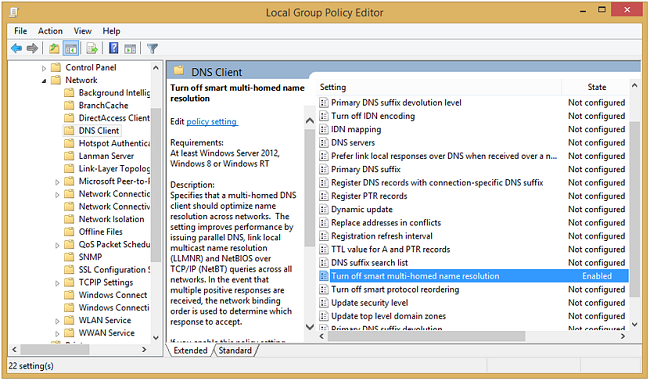

ОС Windows запустила инструмент “Smart Multi—Homed Name Resolution”, который предназначен для увеличения скорости интернет-подключения. Этот инструмент направляет все DNS-запросы к доступным серверам, но первоначально он принимал только DNS-ответы от нестандартных серверов — в том случае, если ваши серверы по умолчанию не отвечали.

Этот вариант не подходит пользователям VPN, потому что многократно увеличивает риск DNS-утечек. Что еще больше шокирует, так это то, что для Windows 10 такая функция по умолчанию принимает все ответы от DNS-серверов, ответивших первыми. Когда это происходит, появляется не только проблема DNS-утечек — вы становитесь уязвимы для спуфинг-атак.

Как же это исправить?

Возможно, это самая сложная DNS-утечка, которую вам нужно устранить, особенно если вы работаете в ОС Windows 10. Это встроенная функция Windows, которую очень трудно изменить. Если вы пользуетесь готовым протоколом OpenVPN, у вас больше шансов перенастроить эту функцию.

Функцию Smart Multi—Homed Name Resolution можно отключить вручную через Windows-редактор Local Group Policy. Для этого вам нужно пользоваться версией Windows Home Edition. Впрочем, учтите вот что (и это важно!): даже когда вы отключите эту функцию, Windows все еще будет направлять все ваши DNS-запросы на доступные серверы. Вот почему мы рекомендуем использовать протокол OpenVPN, поскольку он хорошо справляется с этой проблемой.

Функция Teredo в ОС Windows

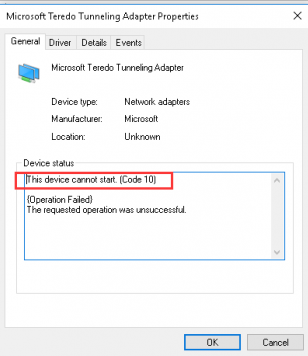

Teredo — это технология Microsoft, которая разработана для улучшения совместимости между IPv6 и IPv4. Это еще одна встроенная функция Windows. Мы также обнаружили, что это важнейшая технология передачи данных, которая позволяет IPv6 и IPv4 сосуществовать вместе без сбоев. Более того, эта технология обеспечивает более прямой процесс передачи, получения и расшифровки v6-адресов по всем v4-подключениям.

К сожалению, для пользователей VPN эта функция представляет собой просто зияющую дыру в безопасности. Поскольку это программный протокол туннелирования, то он более приоритетный, чем протокол туннелирования вашего VPN-приложения. Он обходит защищенный туннель, из-за чего возникает множество DNS-утечек!

Лучшее решение

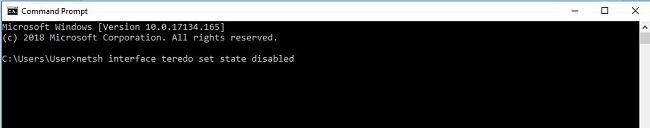

К счастью, Teredo можно быстро отключить через ОС Windows. Просто откройте командную строку и введите ‘netsh interface teredo set state disabled’.

Теперь, хоть у вас и могут возникнуть некоторые проблемы из-за отключения Teredo, но ваш трафик больше не будет обходить зашифрованные туннели VPN, а потому вы будете защищены должным образом.

Активируйте кокон безопасности!

Устранив перечисленные выше проблемы, вы с легкостью сможете избегать DNS-утечек в будущем. Помните, что если не выявить и не решить эти проблемы, то ваше интернет-подключение никогда не будет безопасным на 100%, даже если вы используете VPN. Вот почему проверить свою систему на DNS-утечки и убедиться, что вы всегда под надежной защитой — это задача первоочередной важности!

Оставьте комментарий

Отменить