6 простых шагов для установки VPN на Ваш Raspberry Pi

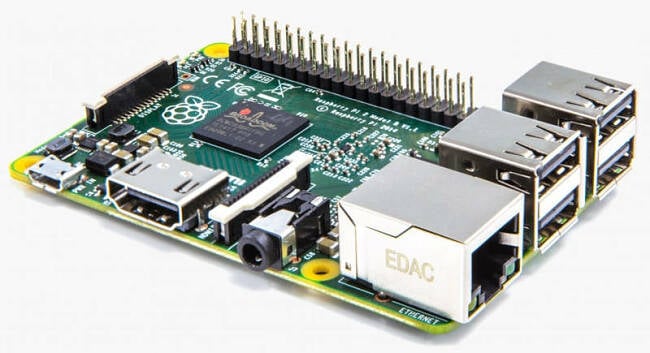

Raspberry Pi – это одноплатный компьютер английского происхождения, завоевавший мир с самого момента его представления в 2015 году, с тех пор было продано почти 20 миллионов штук. В основном он предназначается для обучения информатике в школах, а также в развивающихся странах.

В подобных местах отличным способом обхождения цензурных ограничений является использование Виртуальной Частной Сети (VPN). Имея компьютер Raspberry Pi и обладая базовыми навыками программирования, вы можете создать свой собственный VPN-сервер, не выходя из-за письменного стола

Таким образом вы можете просматривать страницы в интернете через домашнюю сеть, чувствуя себя в полной безопасности, а также получать доступ к общим файлам своего домашнего компьютера внутри своей собственной локальной сети.

Что вам нужно для создания VPN-сервера на Raspberry Pi

Для настройки собственного VPN-сервера на вашем компьютере Raspberry Pi необходимо следующее:

- Компьютер Raspberry Pi/Pi 2

- Карта памяти micro SD на 8ГБ

- Картридер SD

- Монитор с HDMI-входом (компьютерный монитор или телевизор)

- Клавиатура с usb-портом

- Сетевой кабель

- Блок питания 5 вольт mini USB (например, зарядное устройство для телефона).

Шаг 1: Подготовьтесь к установке операционной системы Raspberry Pi

На первом шаге вам потребуется карта памяти micro SD. Если вы используете старую карту памяти, необходимо убедиться, что вы правильно отформатировали ее, удалив все старые файлы. Это можно сделать бесплатно на сайте http://sdcard.org.

После того, как форматирование полностью завершено, вставьте карту памяти в картридер.

Шаг 2: Установка Raspbian на ваш компьютер Raspberry Pi

Выйдите в интернет и зайдите на сайт Raspberry Pi. Скачайте New Out of the Box Software (NOOBS). NOOBS – это менеджер установки операционной системы. Откройте файл, выберите все файлы и перетащите их на свою карту памяти SD, вставленную в картридер.

Вытащите карту памяти и вставьте ее в Raspberry Pi. Затем подключите к нему монитор, клавиатуру и шнур питания.

После включения Raspberry Pi начнет мигать зеленый сигнал, указывая, что компьютер считывает данные с SD-карты. Затем вы увидите открытое окно. Выберите Raspbian и нажмите ENTER, чтобы установить. Перед тем, как вы перейдете к следующим шагам, убедитесь, что вы изменили пароль, установленный по умолчанию.

Шаг 3: Создайте статический IP-адрес для вашего Raspberry Pi

С помощью сетевого кабеля подключите свой Raspberry Pi к роутеру. Откройте командную строку и введите: ifconfig

Появится информация, некоторую из которой вам нужно записать, поэтому приготовьте лист бумаги и ручку. Запишите цифры и буквы, следующие за словами:

- Inet addr (адрес)

- Bcast (широковещание)

- Mask (маска сети)

Вернитесь обратно к командной строке, введите: sudo route –n.

Запишите символы, следующие за словами:

- Gateway (шлюз)

- Destination (адрес назначения)

Обратно в командную строку, введите sudo nano /etc/network/interfaces.

Найдите строку, содержащую “iface eth0 inet dhcp” или ‘iface eth0 inet manual”.

Если в вашем файле указано “manual”, удалите это слово, используя клавиши со стрелками, а на его месте введите слово “static”.

Переместите свой курсор в конец строки и нажмите Ввод.

Вставьте данные, записанные вами из строк, о которых говорилось выше, в квадратные скобки.

- Address […] — Адрес [ваш текущий IP address]

- Netmask […] — Маска сети [ваша маска сети]

- Network […] — Сеть [ваш адрес назначения]

- Broadcast […] — Широковещание [ваш диапазон широковещания]

- Gateway […] — Шлюз [ваш шлюз]

Сохраните файл, одновременно нажав на CTRL и X. В командной строке введите: sudo reboot.

Шаг 4: Конфигурация вашей VPN на Raspberry Pi

Raspbian предоставляется с установленным и готовым к распаковке приложением OpenVPN.

В командной строке введите: sudo apt-get install openvpn

Теперь вы должны создать ключи, чтобы быть уверенным в том, что вашу VPN используете только вы. Чтобы сгенерировать свои ключи, воспользуйтесь утилитой Easy_RSA. Когда вы хотите выполнять команды в корневом каталоге, проверяйте, что вы вводите: sudo -s.

Введите в командной строке: cp-r/usr/share/doc/openvpn/examples/easy-rsa/2.0/etc/openvpn/easy-rsa

Затем введите: cd /etc/openvpn/easy-rsa

В появившемся тексте найдите строку, которая начинается так: export EASY_RSA=

Вам нужно переместить курсор вниз, чтобы отредактировать эту строку так:

export EASY_RSA=»/etc/openvpn/easy-rsa»

Найдите текст со словами “export KEY_SIZE=1024” и измените номер на “2048.”

Продолжайте просматривать, установите необходимые настройки страны и города.

Шаг 5: создайте сертификат для своей VPN

Откройте каталог easy-rsa, введя в командной строке: cd /etc/openvpn/easy-rsa

Затем введите: source ./vars

Далее введите: ./clean-all

Это удалит какие-либо ранее существовавшие в системе ключи.

Затем введите: ./build-ca

Шаг 6: Назовите сервер

Вы можете назвать сервер так, как вам нравится, только не забудьте, как вы его назвали.

Напечатайте: ./build-key-server [Название сервера]

И еще несколько шагов для завершения процесса.

Common Name – это название сервера.

Поле «Challenge password» (пароль запроса) должно оставаться пустым.

Введите “y” (да), чтобы подписать сертификат.

И, наконец, когда появится вопрос:

1 out of 1 certificate requests certified, commit? [y/n]

(Оформлен 1 из 1 запросов сертификата, принять? [да/нет])

Введите «y» (да), и процесс будет завершен.